Kétfaktoros hitelesítés

Mi az a kétfaktoros hitelesítés?

Egy számítógépes rendszerben ha két különböző módon bizonyítod, hogy valóban te jelentkezel be, akkor kétfaktoros hitelesítést használsz.

Az egész háttere [1, 2, 3], hogy háromféle dologgal tudod magadat igazolni a kibertérben:

- Amit tudsz (pl. jelszó, PIN kód)

- Amivel rendelkezel (pl. okostelefonra érkező értesítés, SMS-ben kapott kód, tartalék biztonsági kód)

- Biometrikus adattal (pl. ujjlenyomat, arckép)

Ezen hitelesítési módoknak, faktoroknak a kombinálásával lehetséges a kétfaktoros hitelesítés. Néhány példa:

- Bejelentkezel egy oldalra, ahol a jelszó beírása után nem enged be a rendszer egészen addig, amíg egy telefonodra érkező értesítést is elfogadsz. Az egyik faktor a jelszó, amit te tudsz. A másik faktor a telefon volt, aminek te vagy a birtokosa.

- Bankkártyával vásárolsz egy boltban. Az egyik faktor a PIN kódod, amit te tudsz. A másik faktor maga a bankkártya, ami nálad van.

- A banki alkalmazásod kéri az ujjlenyomatodat, amikor belépsz. Az egyik faktor az ujjlenyomatod, mint biometrikus adat. A másik faktor a telefonod, amin az ujjlenyomat regisztrálva lett.

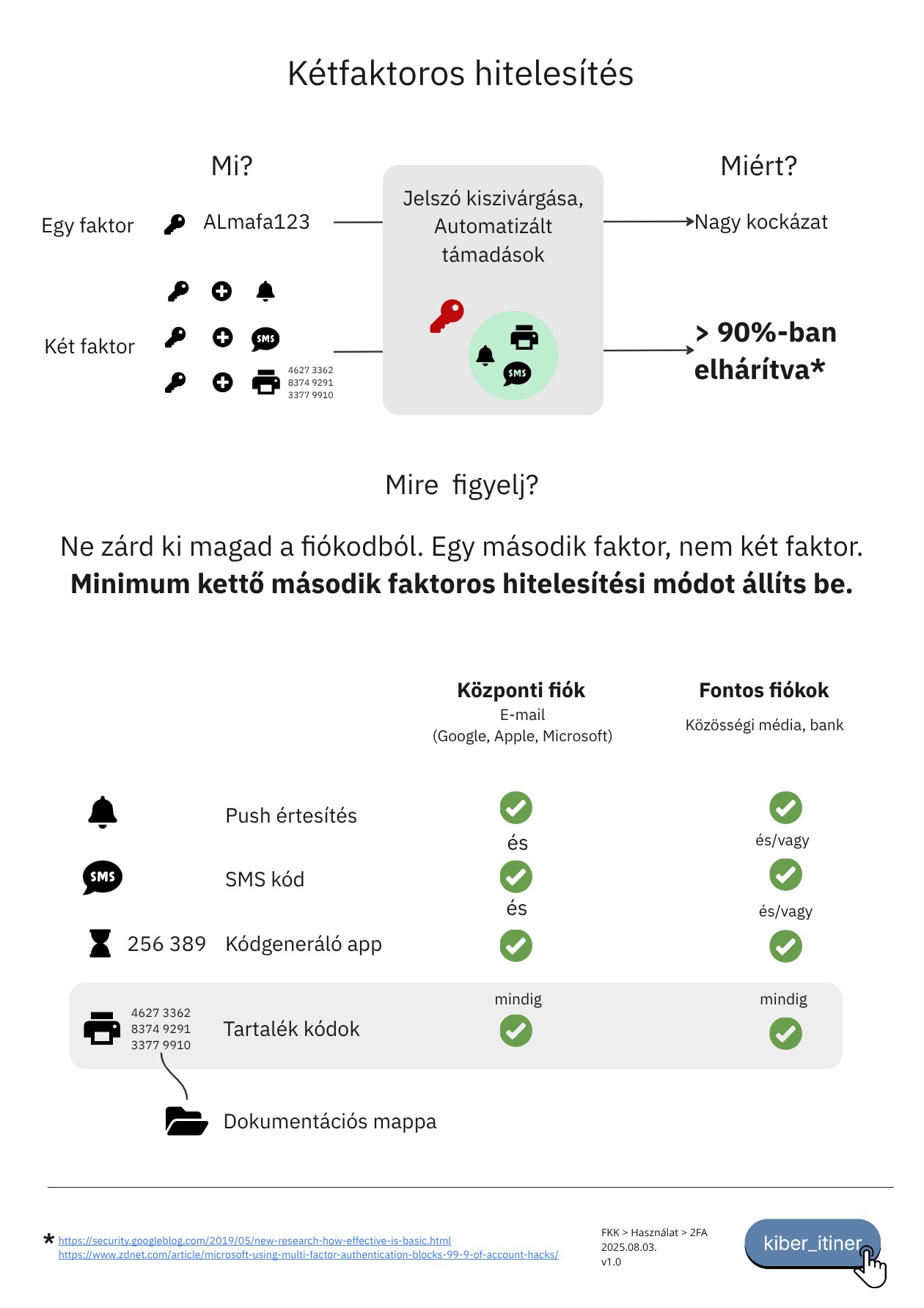

Miért szükséges?

A második faktor egy plusz akadályt jelent a támadóknak, akik be akarnak jutni az online fiókodba. Emiatt a kétfaktoros azonosítás növeli a fiókjaid biztonságát.

A kétfaktoros azonosítás csökkenti a jelszavakkal kapcsolatos kockázatokat. A könnyen kitalálható, vagy több fióknál is használt jelszavak kockázatosak. Az erős jelszó sem jelent önmagában megoldást, mert adathalász támadásban ezek is ellophatók, illetve adatszivárgásban is érintettek lehetnek. [4] Ha fentiek bármelyike miatt kiderül a jelszó, akkor egy második faktor megállíthatja a támadást.

Fontos megjegyezni, hogy számos támadást nem személyek, hanem az általuk vezérelt robotok végeznek tömeges mértékben. Az ilyen tömegeket érintő, automatizált támadások ellen egy második hitelesítési lépcső hatékony, 90% feletti védelmet nyújt. [5, 6]

A célzott támadások ellen is növeli a kétfaktoros hitelesítés a védelmet. [5, 7]

Kihívások

A kétfaktoros hitelesítés növeli a fiókjaid védelmét, de más szempontból kihívást is jelent. A kétfaktoros hitelesítés bonyolultabbá teszi az online fiókok menedzselését és növeli a fiókból való kizáródás kockázatát.

A bonyolultság abból fakad, hogy valahová el kell rakni a tartalék biztonsági kódokat. Ha valamilyen kódgeneráló alkalmazást használsz második faktorként, azt is kezelni kell.

A második faktorban az a trükkös, hogy ha nem férsz hozzá, akkor nem lehet egyszerűen újat csináltatni egy, a regisztrációs e-mail címre küldött helyreállítási linkkel. Például, ha egy kódgeneráló alkalmazást használsz, vagy SMS-ben kapsz kódot, és a telefonod elveszik, akkor nem tudod megadni a második faktoros kódot, ami miatt a rendszer nem enged be. A fiókból való kizáródás még nem feltétlen jelenti annak elvesztését, de egy hosszabb helyreállítási folyamattal járhat. Az ilyen helyzetek elkerülése miatt kell kinyomtatni és biztonságos helyen tárolni a tartalékkódokat.

A fiókból való kizáródás különösen nagy kockázat a fő fiókodnál, mert ezzel regisztrálsz minden másra. [a fiókból kizáródásról bővebben a központi fiókról szóló résznél olvashatsz]

(Szakmai szempontból fogalmazhatunk úgy, hogy kétfaktoros hitelesítés mindenképp növeli a biztonságot az adatok bizalmassága szempontjából, de ha nem figyelünk oda, a fiókok rendelkezésre állása sérülhet.)

Mire kell figyelni?

Az egyik kockázat a kétfaktoros hitelesítésnél, hogy elveszted a hozzáférést a második faktorodhoz (pl. mert elveszik a telefon), és így nem tudsz bejutni a fiókodba.

Erre lehetne mondani: egy második faktor, nem két faktor. Minimum kettő második faktoros hitelesítési módot állíts be.

A legkézenfekvőbb tartalék hitelesítési mód a tartalék/biztonsági kódok.

Amikor először beállítod a kétfaktoros hitelesítést, akkor a folyamatban van egy olyan pont, ahol a rendszer feldob egy üzenetet a tartalék kódokkal. Ekkor az ezeket a kódokat tartalmazó lapot nyomtasd ki és tedd biztonságos helyre.

A tartalék kódok gyűjtésére érdemes egy külön erre a célra használt mappát vagy dobozt használni.

A tartalék kódok elmentése mindenképp javasolt. Emellett további módszer a második faktoros hitelesítési mód mentése a felhőbe. Például ha második faktorként kódgeneráló alkalmazást használsz (pl. Google Authenticator, vagy jelszókezelőbe beépített megoldás), ott általában van lehetőség a felhőbe szinkronizálni az adatokat. Fontos, hogy ekkor a második faktor addig jelent plusz védelmet, ameddig a szinkronizációhoz használt fiókod, vagy jelszókezelőd biztonságos. Ugyanez igaz az azonosító kulcsok (passkey) szinkronizációjára.

Kétfaktoros hitelesítés beállítása a központi fiókodnál

Elsőként a központi fiókod esetében állítsd be a kétfaktoros azonosítást. Ez az a fiók (sokszor egy e-mail fiók), amivel más szolgáltatásokba és eszközökbe (pl. okostelefon) lépsz be.

Google fiók esetében a következő módokat érdemes minimum beállítani:

- Telefonra érkező push-értesítés

- SMS-kód

- Tartalékkódok (ezeket nyomtasd ki és rakd el a dokumentációs mappádba ld. útmutató)

Ezeken felül hitelesítő alkalmazást is beállíthatsz.

A központi fiókodnál egyszerre cél a fiók védelme és a hozzáférés minél könnyebb biztosítása. Ha kizárod magad a fiókból, itt van lehetőség helyreállítási módra, de kockázatos dolog: ha mégsem sikerül a helyreállítás, akkor sok másik, erről a fiókról regisztrált szolgáltatáshoz veszítheted el a hozzáférést.

Kétfaktoros hitelesítés beállítása a fontos fiókoknál

A számodra fontos fiókoknál (pl. Facebook, Instagram) is állítsd be a kétfaktoros hitelesítést. Ne felejtsd el kinyomtatni és a dokumentációs mappádba elrakni a tartalékkódokat, amikor ezek a folyamatban megjelennek.

Általában kétféle lehetőség van a második faktorra. Ez az SMS és a kódgeneráló alkalmazás.

Megjegyzések

Az SMS nem a legbiztonságosabb második faktor, mert sérülékeny [8] az adathalász támadásokra, kártékony alkalmazások is ellophatják a kódot, valamint az ún. SIM cserés támadás [9, 10] is létezik. Ezzel együtt sok helyen használják (ld. pl. bankok). Valószínűleg azért, mert viszonylag könnyű a használata, valamint ha elveszik a telefon, akkor a SIM kártya pótolható. Az SMS-sel megvalósított kétlépcsős hitelesítés még mindig jobb, mint ha nincs kétlépcsős hitelesítés. [11]

Az azonosító kulcsok [10] (passkey) kétfaktoros hitelesítési módnak tekinthetők. Egyelőre nem teljesen látszik, hogyan illeszkednek bele a jelenlegi kétfaktoros megoldásokba (pl. ha elveszik az azonosítókulcs, akkor a többi kétfaktoros mód működik-e), ezért még nem illesztettem be a fenti útmutatóba.

Források

[1] NIST Glossary - Authentication Factor https://csrc.nist.gov/glossary/term/authentication_factor

[2] Gyaraki Réka (szerk.): Az információbiztonság alapjai, 2023 10.37372/mrttvpt.2023.3

[3] CISA - MFA https://www.cisa.gov/MFA

[4] https://www.ncsc.gov.uk/collection/top-tips-for-staying-secure-online/activate-2-step-verification-on-your-email

[5] https://security.googleblog.com/2019/05/new-research-how-effective-is-basic.html

[6] https://www.zdnet.com/article/microsoft-using-multi-factor-authentication-blocks-99-9-of-account-hacks/

[7] https://blog.google/technology/safety-security/reducing-account-hijacking/

[8] https://pages.nist.gov/800-63-3/

[9] https://www.telekom.hu/rolunk/telekom_vilaga/biztonsagi_tartalmak/csalas/sim-swap-csalas

[10] https://www.one.hu/informaciobiztonsag

[11] https://www.ncsc.gov.uk/guidance/setting-2-step-verification-2sv

[12] https://www.ncsc.gov.uk/blog-post/passkeys-not-perfect-getting-better